MITM — man in the middle attack

хакерская схема просмотра всего трафика, когда есть хакер-посредник при обмене данными в интернете. Теперь в лице такого «хакера» выступают госслужбы Казахстана.

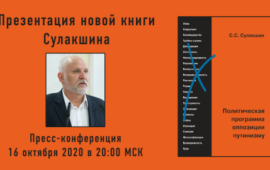

Ну во-первых, все мобильные телекоммуникационные компании в Казахстане стали квази-государственными. А по факту, в руках одной правящей семьи, узурпировавшей власть в Республике. Кроме возможно Билайна, но который тоже, видимо, поделился доходами, как это принято в азиатских сатрапиях.

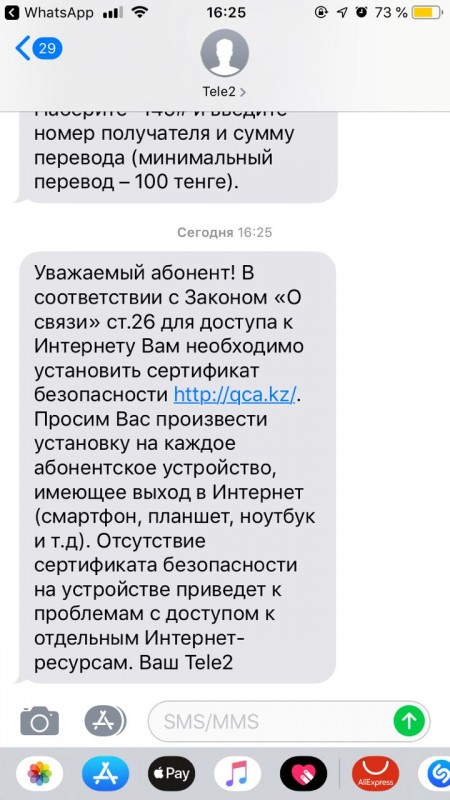

А теперь сегодня вечером приходит СМС

Специальный сертификат попросили установить на смартфоны казахстанцев

«Есть требование законодательства, когда все устройства, которые выходят в Интернет, должны быть обеспечены сертификатом безопасности. Этот сертификат разработан компетентными органами, который необходимо установить на все устройства, которые выходят в Интернет», — рассказал директор по корпоративным коммуникациям «Beeline Казахстан» Алексей Бендзь.

Под видом защиты самих пользователей, а по факту — слежка за гражданами. Очень четкий сигнал свободным и умным людям, которые еще остались в КЗ — уезжать из страны туда, где их права будут уважать больше.

Еще один шаг к тоталитаризму. Полное пренебрежение правами человека, описанными в уставе ООН.

Bug 1567114

MITM on all HTTPS traffic in Kazakhstan

bugzilla.mozilla.org/show_bug.cgi?id=1567114

Комментарии к статье:

- glowingsword+15

- A1054+3

- tbl+3

- glowingsword+3

- foxyrus0

- Cenzo0